고정 헤더 영역

상세 컨텐츠

본문

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

OpenVAS (Open Vulnerability Assessment System) 란?

OpenVAS는 취약성 검색 및 취약성 관리를 제공하는 여러 서비스 및 도구의 소프트웨어 프레임 워크

GNU General Public License에 따라 라이센스 정책을 가지고 있는 OSS(오픈 소프트웨어) 취약점 스캐닝 도구

특징 : GUI 모드로 브라우저에서 웹 기반 CVE 점검/스캐닝/설정/리포팅 기능을 사용 가능

CVE 취약점 등 여러 취약점에 대한 점검을 할 수 있는 도구로 OpenVAS 활용

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

[데모 환경]

사용 환경 : Kali Linux / FireFox 브라우저

[설치]

<우분투에서 실패..>

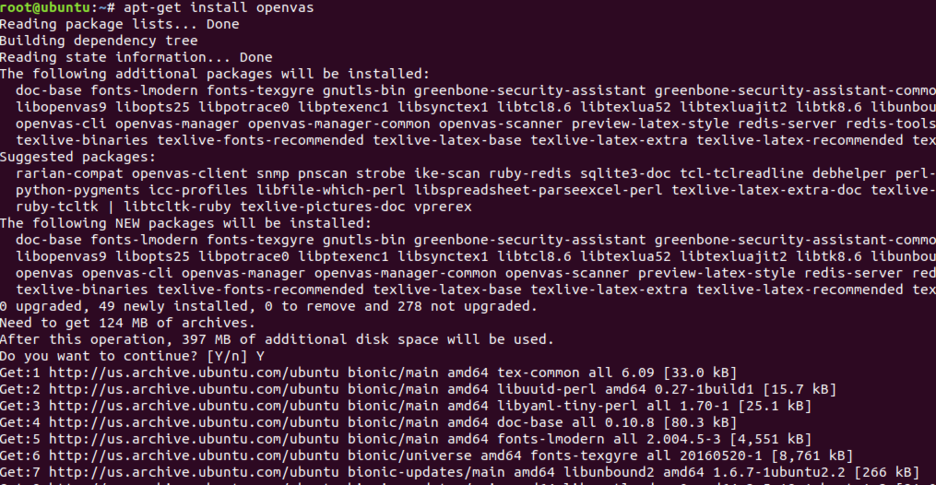

# apt-get install openvas

오픈바스 설치

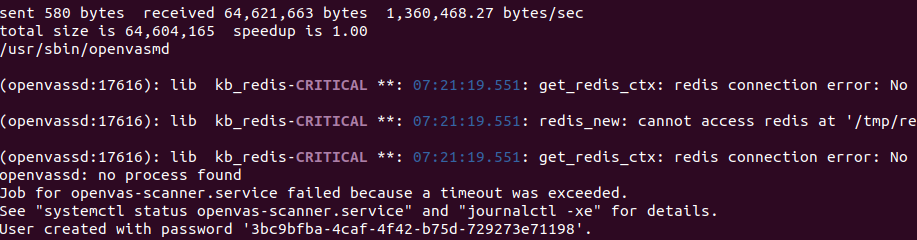

# openvas-setup

오픈바스 설정 및 NVT 동기화 (이 과정에서 ERROR가 있는 이유인지 이후에 동기화 되지 않음)

# openvasmd --user=admin --new-password=[임의 텍스트]

웹에서 접속하기 위한 계정 및 비밀번호 설정

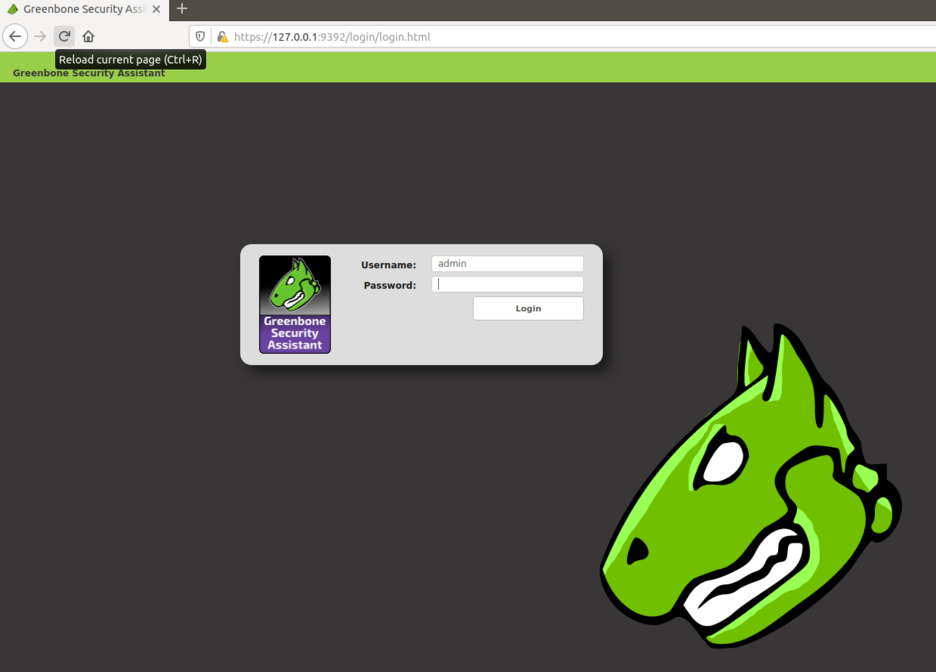

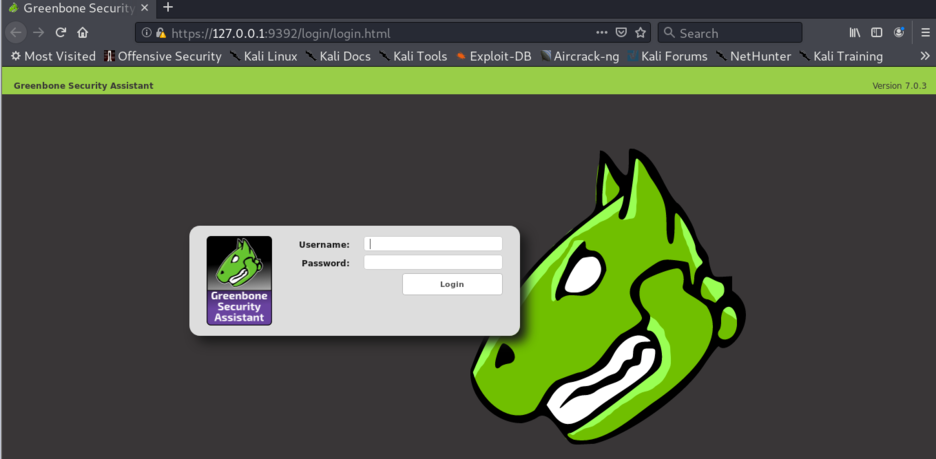

Firefox 브라우저 실행

https://127.0.0.1:9392/login/login.html 접속

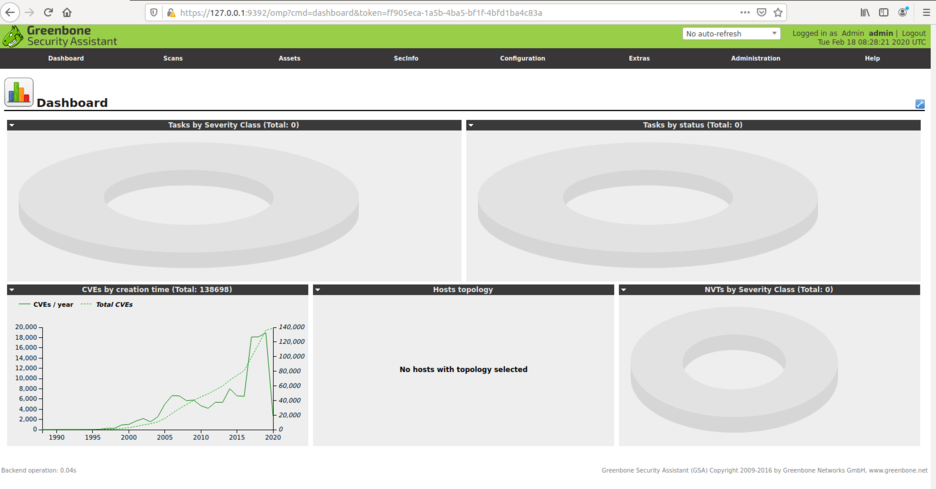

설치 결과 : 우측 아래 원형 그래프의 NVTs By Severity Class Total이 0인 것을 보아, 설치가 제대로 되지 않아서 NVT의 DB에서 CVE 를 가져오지 못하는 것으로 보임 (NVTs에서 데이터를 동기화하지 못함)

- 우분투는 뭔가 환경이 안 맞는지 제대로 안되서... 많은 사람들이 사용하는 Kali Linux에서 재시도

<Kali Linux 에서 성공!!>

# openvas-setup

오픈바스 설정 및 NVT 동기화

# openvasmd --user=admin --new-password=admin

웹에서 접속하기 위한 계정 및 비밀번호 설정을 각각 admin / admin으로 설정

openvas 검색 및 실행

초기 openvas init 실행 / 이후에는 openvas start 실행

브라우저에서 직전 설정한 계정/비밀번호로 로그인

설치 결과 : 우측 아래 원형 그래프의 NVTs By Severity Class Total이 57771개로 NVT의 DB에서 CVE 를 동기화 완료

- 점검 수행 준비 완료

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

[사용법]

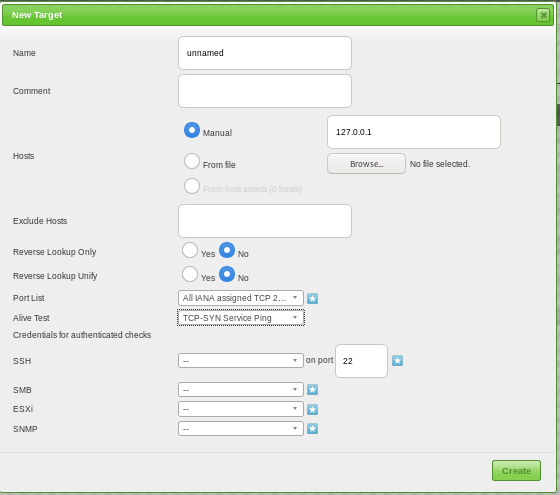

1. 타겟 설정 : Configuration 의 Targets

New Target에서 Name 부분 입력 (타겟 식별자 임의로 입력)

Host 부분에 점검 대상의 IP 지정 (, 구분자로 복수 설정 가능)

Alive Test 부분을 TCP-SYN Service Ping이나 TCP-ACK Service Ping으로 설정 (Ping 거부된 타겟 시스템 점검 가능하게 하려면 수행) - 이번 데모시에는 Defualt 값으로 수행

2. 스캔 설정 : Configuration의 Scan Configs

Full and Fast 로 선택 (점검 타겟 시스템 손상 주지 않을 만한 플러그인만 사용하는 설정으로 보임)

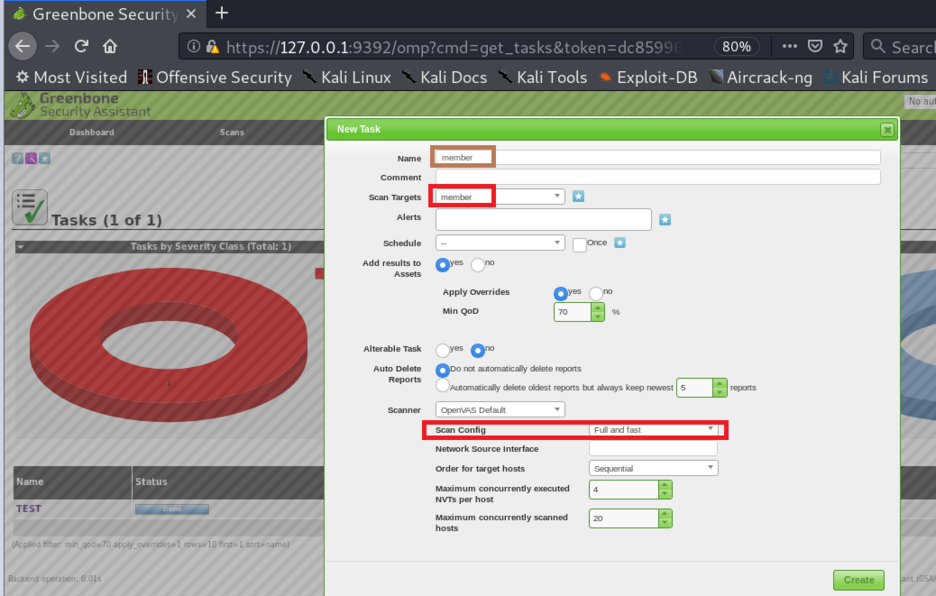

3. 작업 설정 : Scans의 Tasks > New Task

New Task에서 Name 부분 입력 (점검 Task의 식별자 임의로 입력)

Scan Targets에서 등록한 타겟 중 임의 타겟 선택

Scan Config에서 스캔 설정 변경 가능 (Full and fast로 선택)

[데모 절차]

1. 점검 실행

아래처럼 점검할 대상의 Actions 부분의 실행 버튼 클릭

점검 대상 초기 추가하면 Status가 New 상태로 표시

점검 진행 시, Status에 점검 중 %가 표시(동적으로 변경됨)

점검 완료되면 Status가 Done 상태로 표시

점검 완료 대상중에 Severity 부분에 점검 결과의 정도가 표시됨

점검이 원활히 수행되지 않은 대상은 Severity 부분에 N/A 라고 표시됨

문제 : Ping 응답이 없는 사이트의 경우(Ping 차단한 점검 대상) 점검이 1%에서 멈추고 N/A로 변경됨

해결 : Target 설정시 Alive Test 부분을 TCP-SYN Service Ping이나 TCP-ACK Service Ping으로 설정

일부 점검 대상 사이트는 관제/보안장비 차단이 있으면, Ping 응답이 있더라도 점검 중 차단되어 결과가 N/A로 나옴

2. 점검 결과 분석

Scans의 Task

Status가 Done이 되면 결과 확인 가능

Scans의 Results

결과를 그래프와 정리된 리스트로 확인 가능

Scan의 Report

전체 결과, CVE 점검 결과, 각 항목 별 세부 결과 내역 확인 가능

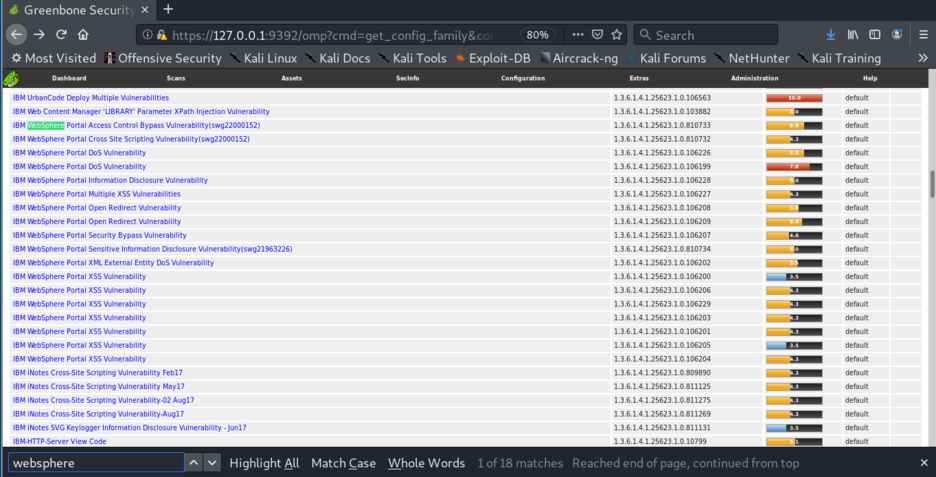

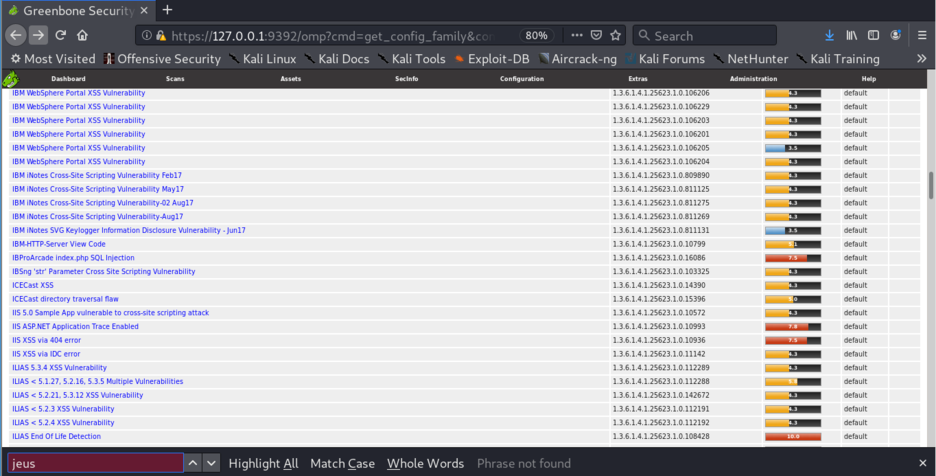

Scan Configs 분석

점검 한 전체 항목이 무엇인지 한눈에 확인하는 기능이 없는 것 같음.....

점검 수행한 범위 확인 목적으로 확인할 룰 셋으로 접근하여 점검 범위 예상

(Configuration의 Scan Configs에서 Full and Fast)

엄청 많은 룰 셋 중에 필요한 룰 셋 정보 확인

(예시 - WAS 점검을 위한 경우, 아래와 같이 Web Application abuses)

많은 내역이 나오며, 원하는 점검 대상/항목 등 검색하여 확인 가능

(jeus는 국내 WAS라 그런지 내역이 나오지 않음)

상세 내역(상세 설명, CVSS 상세, 취약점 영향 버전, 레퍼런스, CVE코드 등)은 개별 확인 가능

SecInfo 확인 시, NVT, CVE, CERT 등 확인 가능

[주관적인 한줄 평] : 다양한 CVE 및 취약점을 점검해주는 도구로 활용가능 하지만 점검 결과를 분석해야하는 공수가 존재합니다.

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

'[Tech] 정보보안 > 보안진단, 모의해킹' 카테고리의 다른 글

| [IoT 기기 진단] UART 디버깅 포트 점검 (소개) (0) | 2020.08.13 |

|---|---|

| [Xray] CVE-2020-1938 Apache Tomcat AJP 취약점 점검 도구 (0) | 2020.03.04 |

| [Clusterd] Python 기반 WAS 서버 취약점(유형 및 버전) 진단 도구 (0) | 2020.03.03 |

| [Jok3r] 통합적 취약점 점검 도구 : 조커 (0) | 2020.02.25 |

| [okadminfinder] 관리자 페이지(Admin Page) 점검 도구 (0) | 2020.02.25 |

댓글 영역