고정 헤더 영역

상세 컨텐츠

본문

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

WAS 서버란?

웹 애플리케이션과 서버 환경을 만들어 동작시키는 기능을 제공하는 소프트웨어 프레임워크

WAS 종류 : jboss, weblogic, tomcat, jeus, websphere 등

WAS 유형 및 버전을 스캐닝하는 도구로 Clusterd Tool 활용

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

[데모 환경]

개발 언어 : 파이선(Python2.7.x 버전 이상) / requests 모듈 2.2.1 버전 이상

사용 환경 : Kali Linux / pip3 설치

Tool 버전 : clusterd v 0.5

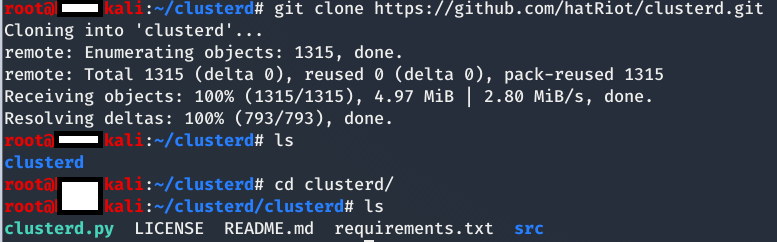

[설치]

# git clone https://github.com/hatRiot/clusterd.git

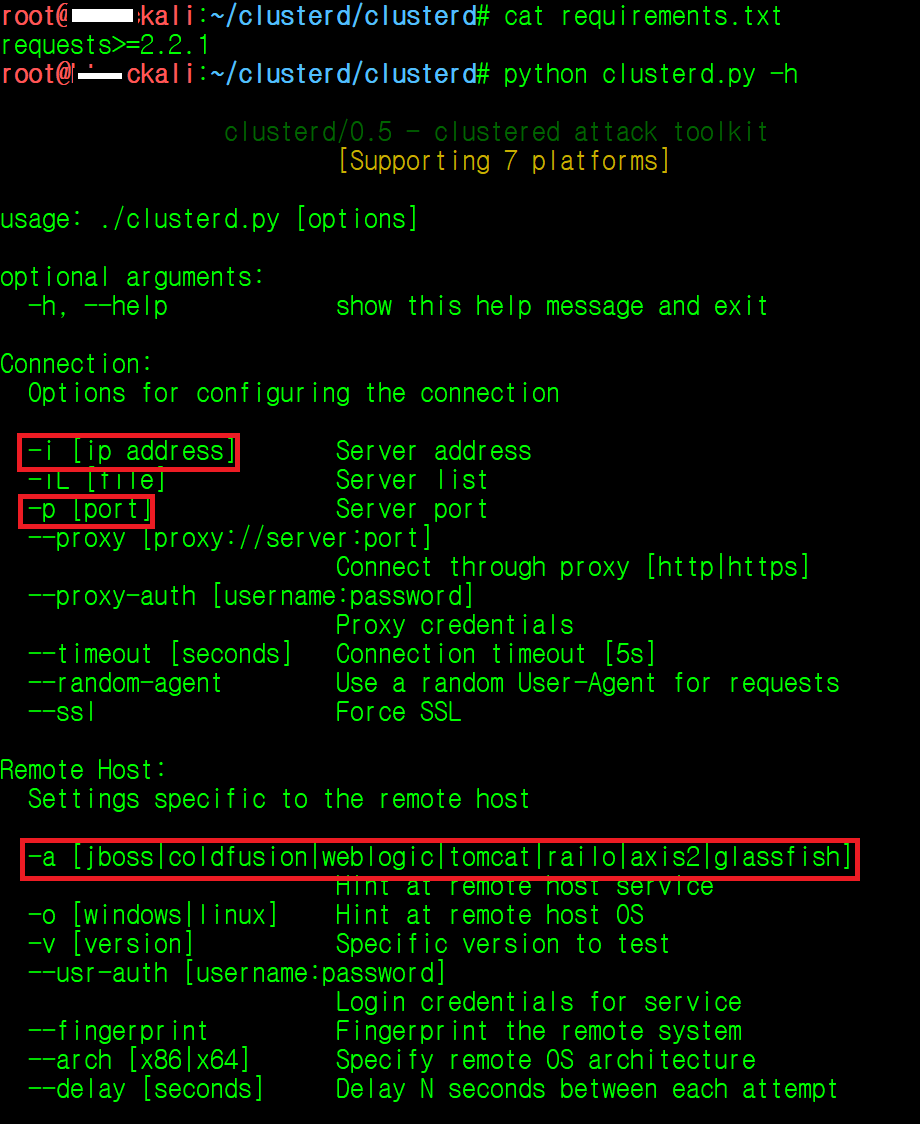

[사용법]

기본 사용 옵션 : -i로 타겟 ip 지정 / ip로 타겟 port 지정 / -a로 WAS 유형 지정

점검 가능 WAS 유형은 jboss, weblogic, tomcat 등 기타 WAS 일부 (websphere와 jeus는 점검 불가)

[데모 절차]

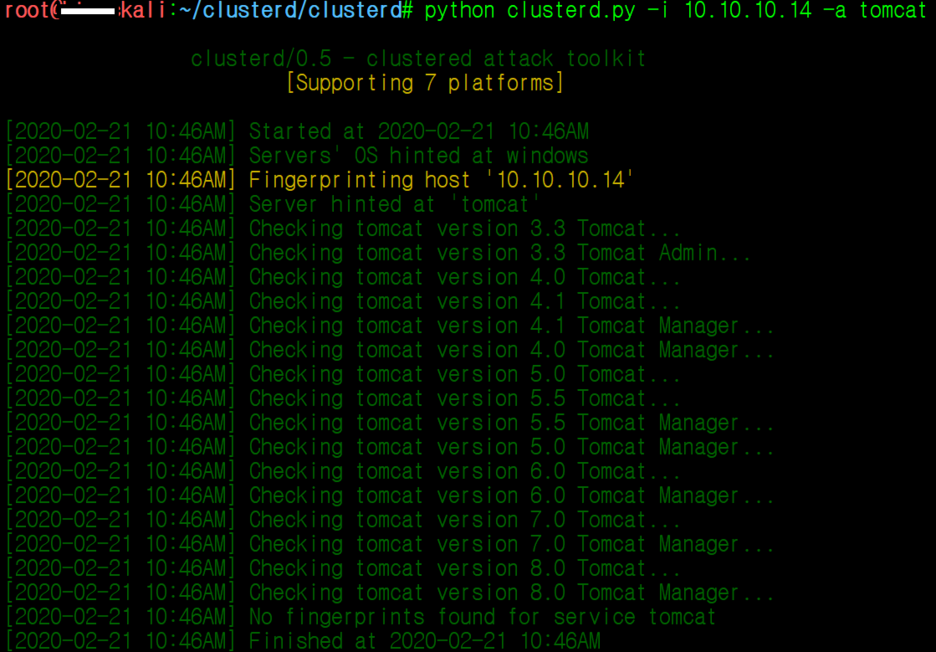

1. # python clusterd.py -i [URL 또는 IP] -a [WAS 유형]

지정 WAS 유형의 버전 별로 Fingerprinting 작업 수행

결과 : 점검 결과가 아무 것도 발견되지 않음

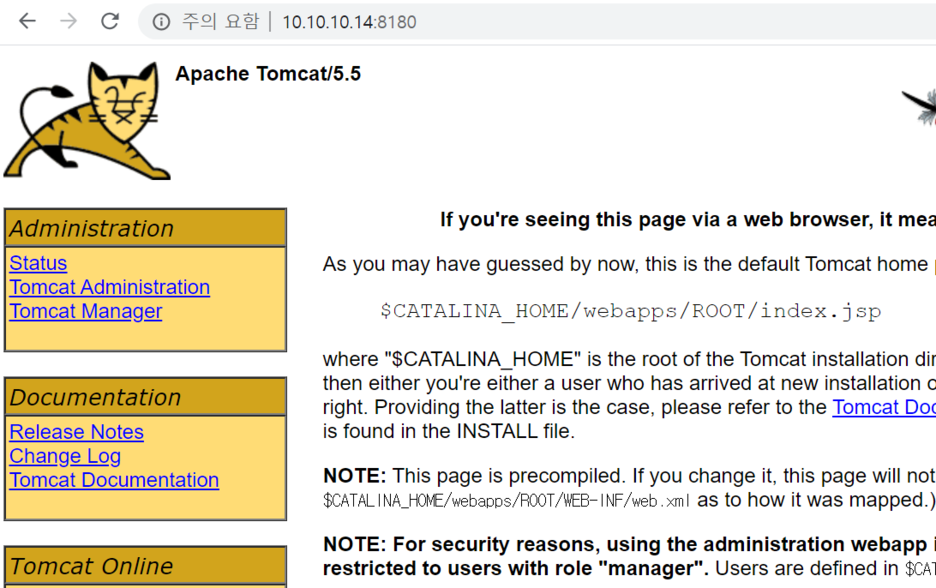

2. # python clusterd.py -i [URL 또는 IP] -p [포트번호] -a [WAS 유형]

포트(Port) 번호까지 지정해준 후 점검 수행 / 지정 WAS 유형의 버전 별로 Fingerprinting 작업 수행

결과 : 타겟의 해당하는 유형 및 버전 정보 확인 가능

<Point 1> 포트 번호를 꼭 지정해주고 점검 수행해야 결과를 얻을 수 있었음

<Point 2> 지정된 포트로 웹 접근 했을 때, WAS의 기본 페이지가 호출되는 경우에만 유형/버전을 스캔 성공할 수 있을 것으로 유추됨

[주관적인 한줄 평] : 모든 WAS 유형/버전을 밝히지는 못하지만 취약한 서버 일부는 점검 가능할 것으로 보입니다.

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

'[Tech] 정보보안 > 보안진단, 모의해킹' 카테고리의 다른 글

| [Xray] CVE-2020-1938 Apache Tomcat AJP 취약점 점검 도구 (0) | 2020.03.04 |

|---|---|

| [OpenVAS] 오픈소스 취약점 진단 시스템 : 오픈바스 (1) | 2020.03.04 |

| [Jok3r] 통합적 취약점 점검 도구 : 조커 (0) | 2020.02.25 |

| [okadminfinder] 관리자 페이지(Admin Page) 점검 도구 (0) | 2020.02.25 |

| [CMSmap] CMS(WordPress/Joomla/Drupal) 취약점 점검 도구 (0) | 2020.02.24 |

댓글 영역