고정 헤더 영역

상세 컨텐츠

본문

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

CMS(콘텐츠 관리 시스템)란?

HTML 및 CSS 코딩 기술 없이도 웹 사이트 콘텐츠/블로그를 작성, 관리, 수정해주는 프레임워크

종류 : Wordpress, Joomla, Drupal 등 존재

이 공개용 웹 블로그 제작 Tool은 다양한 플러그인을 지원하며,

이에 따라 다수 취약점 존재 (점검 필요시 사용하는 Tool 사용법)

자산이 WordPress, Joomla, Drupal 인지 아닌지(버전, 테마 등),

해당 취약점이 있는지 점검하는 도구로 CMSmap 활용

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

[데모 환경]

개발 언어 : 파이선(Python3) / Console 기반

사용 환경 : Kali Linux / 우분투, 윈도우

[사용법]

[데모 절차]

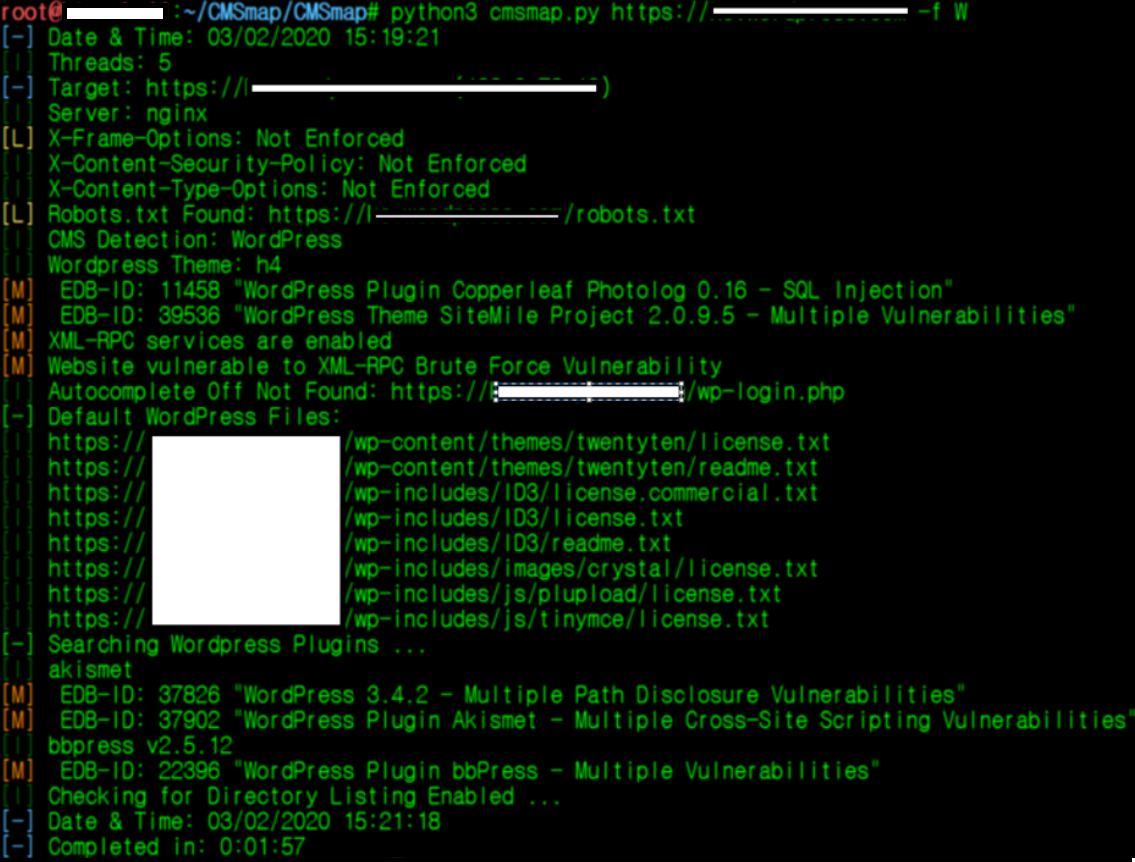

1. python3 cmsmap.py [target] -f W

-f 옵션으로 점검 유형 지정 ( WordPress : W , Joomla : J, Drupal : D )

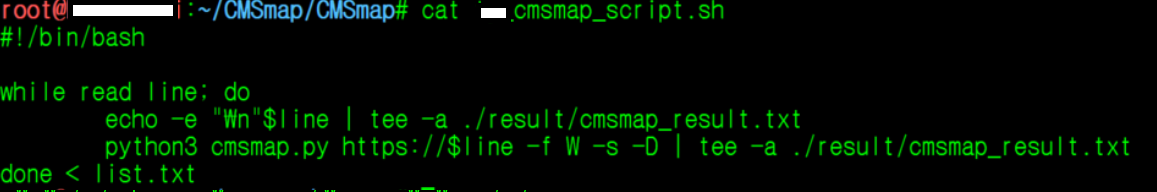

2. 쉘 스크립트 활용, list.txt에서 대상들을 읽어서 다수 동시에 점검 수행

= -s -D 옵션 선택적으로 사용

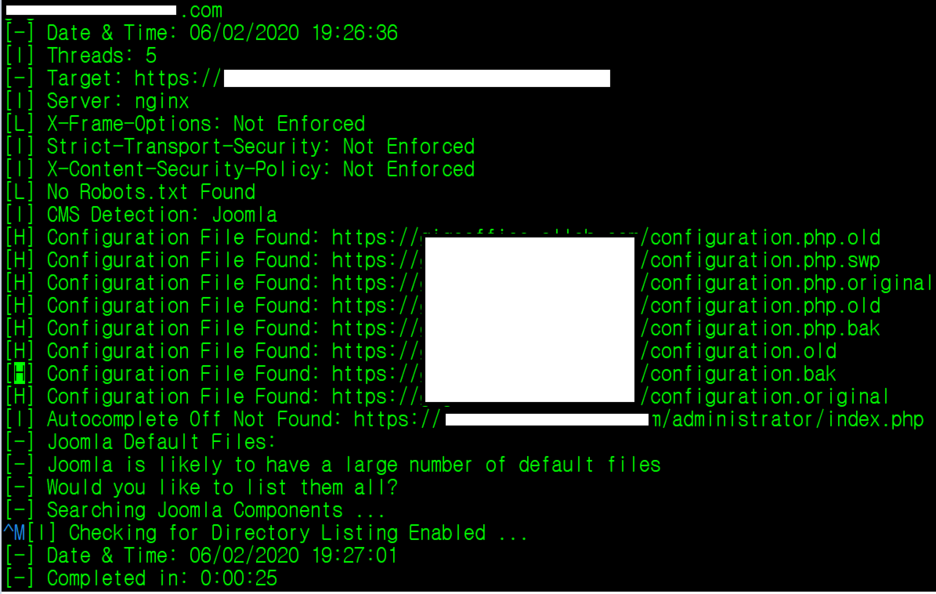

[데모 결과]

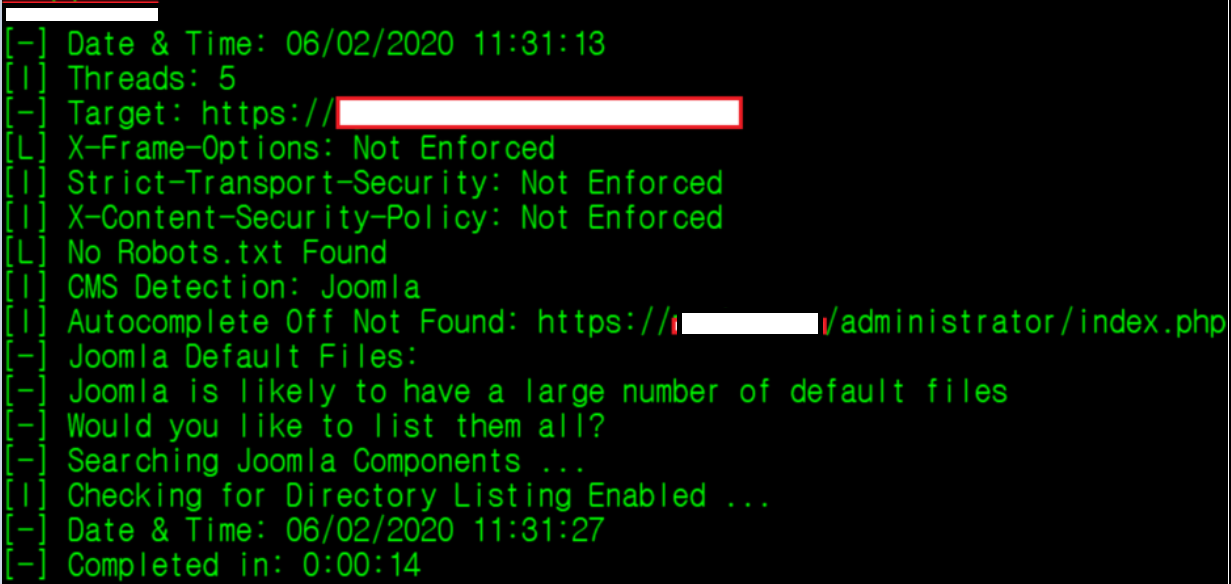

1. 취약하지 않은 경우, "Seaeching Joomla Components..." 이후 아무것도 나오지 않음

(CMS Detection : Joomla 라고 나오는 것은 점검시 Joomla를 지정했기 때문이지 취약해서가 아닌 것으로 보임)

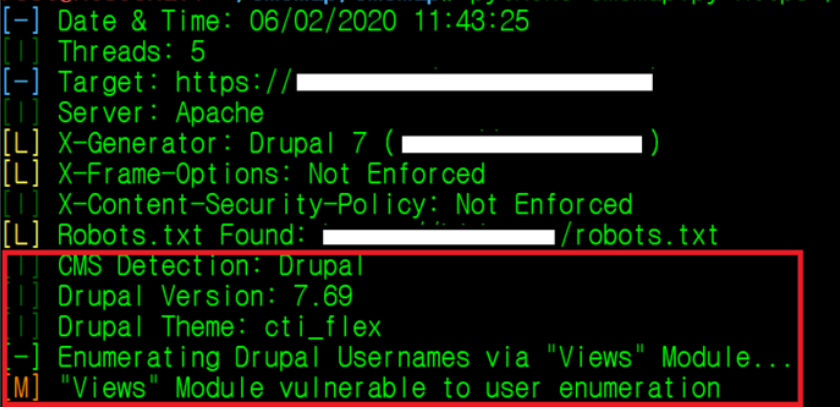

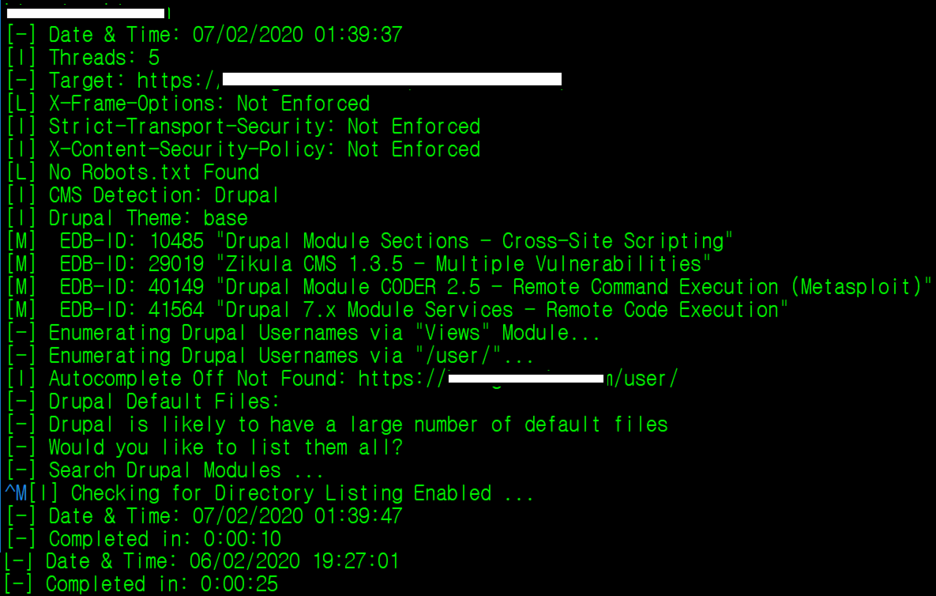

2. 취약한 경우, "CMS Detection" 이후 CMS에 해당되는 유형, 버전, 테마 등 정보가 노출됨

(Server 정보도 덤으로 Apache라고 나옴)

3. 추가 케이스 : 다른 정보 없이 "Configuration File Found"나 "EDB-ID" 내역만 나와 오탐/진탐 여부 확인 필요

이번 데모의 경우,

( Configuration File Found의 경우, 해당 경로 파일은 실제로 없으며 Redirect 등의 이유로 오탐된 것으로 예상)

( EDB-ID의 경우, Expolit-DB에 있는 4개의 점검 케이스에 해당되는 것으로 여건상 오탐/진탐 여부 확인 불가능)

[주관적인 한줄 평] : 자산의 CMS 사용 여부 점검시, 3가지 유형에 대해서는 일부 효과가 있을 것으로 보입니다.

(허가 되지 않은 점검도구 활용 스캔은 법적 문제 소지가 있으니 주의!)

'[Tech] 정보보안 > 보안진단, 모의해킹' 카테고리의 다른 글

| [OpenVAS] 오픈소스 취약점 진단 시스템 : 오픈바스 (1) | 2020.03.04 |

|---|---|

| [Clusterd] Python 기반 WAS 서버 취약점(유형 및 버전) 진단 도구 (0) | 2020.03.03 |

| [Jok3r] 통합적 취약점 점검 도구 : 조커 (0) | 2020.02.25 |

| [okadminfinder] 관리자 페이지(Admin Page) 점검 도구 (0) | 2020.02.25 |

| [wpscan] CMS 중 WordPress 취약점 점검 도구 (0) | 2020.02.24 |

댓글 영역