고정 헤더 영역

상세 컨텐츠

본문

개인적으로 교육 교안으로 활용하기 위해 작성하였습니다.

------------------------------------------------------------------------------------------------------------------------

1.13 마지막 사용자 이름 표시 안 함

[점검 방법]

[분석 평가]

마지막 사용자 이름 표시 안 함 설정이 0으로 되어 있어 사용 안함으로 취약합니다.

마지막 사용자 이름이 표시될 경우 Windows 로그인 화면에 마지막 로그온 한 사용자 이름이 표시됩니다.

공격자가 이를 획득하여 해당이름으로 암호를 추측할 수 있어 위험합니다.

[조치 방법]

"제어판 > 관리도구 > 로컬 보안 정책 > 로컬 정책 > 보안 옵션 > 대화형 로그온: 마지막 사용자 이름 표시 안 함"를 통해 조치를 진행합니다. 사용으로 바꿉니다.

[이행 점검]

DontDisplayUserName 값이 1로 사용으로 변경되어 조치가 완료되었습니다.

------------------------------------------------------------------------------------------------------------------------

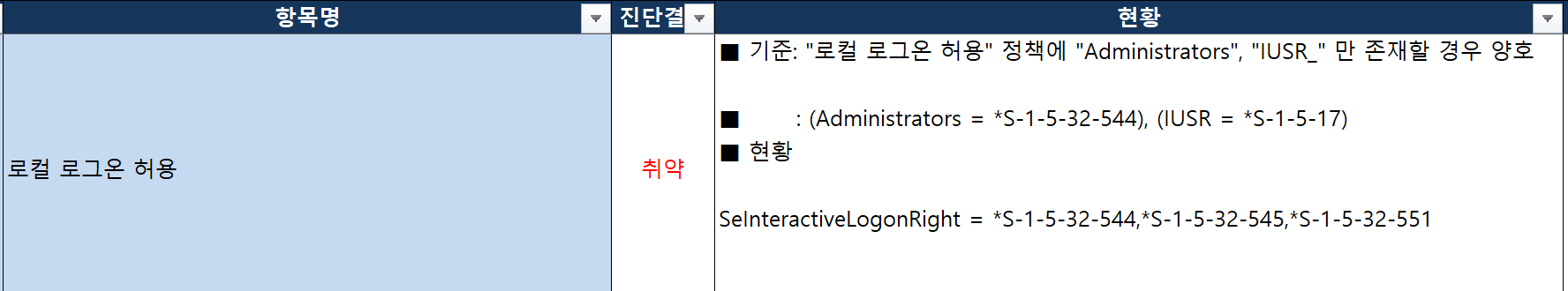

1.14 로컬 로그온 허용

[점검 방법]

secedit /EXPORT /CFG xxx.txt 명령을 활용하면 xxx.txt 파일에 로컬 보안 정책들의 설정값이 저장됩니다.

아래 보시면 명령 사용 후에 dir로 확인했을 때, 텍스트 파일이 생성된 것을 볼 수 있습니다.

해당 텍스트 파일을 열어보면 설정 값들이 출력되고

그 중에 SeInteractiveLogonRight 라는 속성이 로컬 로그온 허용 대한 설정 값입니다.

[분석 평가]

로컬 로그온 허용된 계정이 3개 존재하는 것으로 나옵니다. 취약입니다.

불필요한 사용자에게 로컬 로그온이 허용될 경우 비인가자의 권한 상승 위협이 존재합니다.

[조치 방법]

"제어판 > 관리도구 > 로컬 보안 정책 > 로컬 정책 > 사용자 권한 할당 > 로컬 로그온 허용"를 통해 조치를 진행합니다. Administrator 이외 계정들을 삭제합니다.

[이행 점검]

Administrator만 로컬 로그온 허용 정책에 수용되어 조치가 완료되었습니다.

------------------------------------------------------------------------------------------------------------------------

1.15 익명 SID/이름 변환 허용 해제

[점검 방법]

secedit /EXPORT /CFG xxx.txt 명령을 활용하면 xxx.txt 파일에 로컬 보안 정책들의 설정값이 저장됩니다.

아래 보시면 명령 사용 후에 dir로 확인했을 때, 텍스트 파일이 생성된 것을 볼 수 있습니다.

해당 텍스트 파일을 열어보면 설정 값들이 출력되고

그 중에 LSAAnonymousNameLookup 라는 속성이 익명 SID/이름 변환 허용 대한 설정 값입니다.

[분석 평가]

LSAAnonymousNameLookup(익명 SID/이름 변환 허용) 설정이 1(사용)으로 되어 있어 취약합니다.

이 정책이 사용 으로 되어 있는 경우, 로컬 접근 권한이 있는 사용자가 잘 알려진 Administrator SID를 사용하여 Administrator 계정의 실제 이름을 알아낼 수 있으며 패스워드 추측 공격 위험이 존재합니다.

[조치 방법]

"제어판 > 관리도구 > 로컬 보안 정책 > 로컬 정책 > 보안 옵션 > 네트워크 액세스: 익명 SID/이름 변환 허용"를 통해 조치를 진행합니다. 사용에서 사용 안함으로 수정합니다.

[이행 점검]

LSAAnonymousNameLookup이 0(사용 안 함)으로 변경되어 조치완료 되었습니다.

------------------------------------------------------------------------------------------------------------------------

1.16 최근 암호 기억

[점검 방법]

net accounts 명령은 계정 정책에 관한 정보를 나타냅니다. 이 중 암호 기록 개수를 확인하여 점검합니다.

[분석 평가]

최근 암호 기억 정책이 None으로 되어 있습니다. 설정되어 있지 않다는 의미 입니다. 따라서 취약합니다.

최근 사용한 패스워드 기억 설정이 되어 있지 않다거나 적게 되어 있으면 사용자가 패스워드를 최근에 사용한 패스워드로 변경하여 사용하는 것이 가능해집니다.

사용자가 유출된 패스워드를 인지하지 못한채 반복 변경하여 사용한다면 위험이 될 수 있습니다.

(가이드 상에는 4개 이상으로 설정으로 명시되어 있지만, 가이드 예시 화면에서는 12개 이상으로 되어 있습니다. 따라서 점검시에 더 안전한 12개 이상으로 맞춰서 진행하고 있습니다.)

[조치 방법]

"제어판 > 관리도구 > 로컬 보안 정책 > 계정 정책 > 암호 정책 > 최근 암호 기억"을 통해 조치를 진행합니다. 0개로 되어 있던 설정을 12개로 변경합니다.

[이행 점검]

Length of password history maintained 설정의 값이 12로 바뀌면서 조치완료 된 것을 확인할 수 있습니다.

------------------------------------------------------------------------------------------------------------------------

1.17 콘솔 로그온 시 로컬 계정에서 빈 암호 사용 제한

[점검 방법]

secedit /EXPORT /CFG xxx.txt 명령을 활용하면 xxx.txt 파일에 로컬 보안 정책들의 설정값이 저장됩니다.

아래 보시면 명령 사용 후에 dir로 확인했을 때, 텍스트 파일이 생성된 것을 볼 수 있습니다.

해당 텍스트 파일을 열어보면 설정 값들이 출력되고

그 중에 LimitBlankPasswordUse 라는 속성이 콘솔 로그온 시 로컬 계정에서 빈 암호 사용 제한에 대한 설정 값입니다.

[분석 평가]

LimitBlackPasswordUse(빈 암호 사용 제한) 설정이 사용 안함(0)으로 되어있어 취약합니다.

빈 암호를 가진 로컬 계정에 대해 터미널 서비스 또는 원격 데스크톱 서비스, Telnet/FTP 등의 로그온이 가능한 위험이 존재합니다.

[조치 방법]

"제어판 > 관리도구 > 로컬 보안 정책 > 로컬 정책 > 보안 옵션 > 계정: 콘솔 로그온 시 로컬 계정에서 빈 암호 사용 제한"을 통해 조치를 진행합니다. 사용으로 변경합니다.

[이행 점검]

LimitBlackPasswordUse(빈 암호 사용 제한) 설정이 사용(1)으로 변경되어 조치되었습니다.

------------------------------------------------------------------------------------------------------------------------

1.18 원격터미널 접속 가능한 사용자 그룹 제한

[점검 방법]

[분석 평가]

Remote Desktop Services(원격 데스트톱 서비스)가 활성화되어 있고, 접속 허용 계정은 Administrator 그룹에 있는 Administrator와 Tester 두 계정과 Remote Desktop Users 그룹에 있는 Hack이라는 계정까지 존재합니다.

접속 허용 계정들이 정말 필요한 것인지 운영자와 인터뷰를 통해 확인하게 되며, Hack 계정이 불필요한 경우에 취약으로 판단됩니다.

원격터미널의 그룹이나 계정 제한이 없으면 비인가자가 원격으로 접속하여 해당 서버에 정보를 변경하거나 유출하는 위험이 존재합니다.

관리자 계정인 Administrator를 제외하고 등록된 계정이 불필요하게 등록되어 있는 경우를 조심해야 합니다.

[조치 방법]

"제어판 > 시스템 및 보안 > 시스템 > 원격 설정 > 이 컴퓨터에 대한 원격 연결 허용 > 사용자 선택 "을 통해 조치를 진행합니다. 원격 사용자로 허용한 계정만 지정하고 이외 계정은 삭제합니다.

위 방법이 어렵다면, "컴퓨터 관리 > 로컬 사용자 및 그룹 > 그룹 > Remote Desktop Users"를 통해 진행해도 됩니다.

[이행 점검]

불필요한 계정(Tester와 Hack)이 그룹에서 제외되어 조치가 완료되었습니다.

'[Tech] 정보보안 > 취약점 분석평가' 카테고리의 다른 글

| [주요정보통신기반시설 취약점 분석 평가] 윈도우즈(Windows) 서버 - 계정관리 <1.9~1.12> (0) | 2021.01.19 |

|---|---|

| [주요정보통신기반시설 취약점 분석 평가] 윈도우즈(Windows) 서버 - 계정관리 <1.5~1.8> (0) | 2021.01.19 |

| [주요정보통신기반시설 취약점 분석 평가] 윈도우즈(Windows) 서버 - 계정관리 <1.1~1.4> (0) | 2021.01.12 |

| [취약점 사례] Anonymos FTP 의 취약점 (0) | 2020.05.27 |

댓글 영역